:firefox: 🛡️ #Firefox

Si vous utilisez Firefox dans votre entreprise, il y a fort à parier qu'ils ont installé LEUR certificat racine dans Firefox pour pouvoir mettre le nez dans votre trafic https (chiffré).

Voici une extension Firefox qui vous affiche :

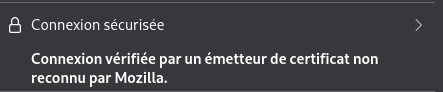

- un bouclier vert quand c'est ok.

- un bouclier bleu quand c'est un certificat pas reconnu par Mozilla.

https://addons.mozilla.org/fr/firefox/addon/certificate-trust/