@kenobit @rico

XMPP è abbastanza fico, però Signal è parecchio più sicuro, per tanti motivi. Il primo è che il codice dei client è aperto, ed è auditato - compresa l'implementazione degli algoritmi di crittografia - regolarmente da terze parti, suppergiù almeno una volta all'anno, https://community.signalusers.org/t/overview-of-third-party-security-audits/13243, mentre quello dei client e dei server XMPP, che sono tantissimi, lo è pochissimo (per esempio Conversation, il client FOSS più usato su android, è stato auditato una sola volta, nel 2016: https://conversations.im/omemo/

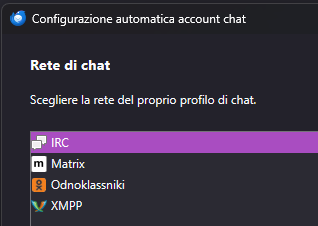

Poi ecco, comunque se cercate di spingere XMPP, mi raccomando di raccomandare di non usarlo mai tramite le versioni web che tantə admin di server XMPP ormai mettono a disposizione, in particolare quando l'utente non ha motivo di avere grande fiducia nellə admin stesse, perché la crittografia end-to-end implementata sul web è un'idea sbagliata e molto pericolosa, siccome tecnicamente dà allə admin del server la possibilità di decrittare il contenuto delle comunicazioni dellə utent*, di decrittare quello dei messaggi che ricevono, e anche di impersonarli con firma digitale, con estrema facilità e con la possibilità altrettanto semplice di fare in modo che lə utent* non si accorgano di nulla finché non è troppo tardi per evitare menate: https://bu.noblogs.org/e2ee-and-the-web/